画像やリンクが無効になっている可能性もあるのでご了承下さい。

日本でも日立が被害に遭っている等と流行の兆しが見えるランサムウェアの WannaCrypt。若しくは WannaCry とも呼ばれる。

内容としてはメール添付されたファイルを実行する事で悪意あるソフトウェアがシステム上で実行され、動作しているマシンからアクセス出来るファイルであれば暗号化してアクセス出来なくしてしまうという物。解除して欲しければ Bitcoin で支払いをしろなんていう身代金要求型のランサムウェアのようだ。

これは Windows が動作しているシステムにある SMBv1 というかなり古いプロトコルの脆弱性を悪用して動作するので、該当する脆弱性に対するパッチが必要となる。故にこれは対策として WindowsUpdate でシステムを最新の状態に保っておく必要がある。

あとはセキュリティ対策ソフトの導入も大事でランサムウェア自体を検知してブロックしてもらったり、不正な通信を遮断してもらうだとか言う事を裏でひっそりとやってくれるから。

そして割と抜けがちな対処でネットワーク周り。Windows のファイル共有では TCP と UDP で 137~139 が使われ、更に 445/TCP も用いられる。

これらのポートがあいたままであればインターネット側からもアクセスが出来てしまう非常に危うい状態となるので、今回の WannaCrypt に対する被害を緩和させるような意味合いでもしっかり閉じておいた方がいい。

ファイル共有に用いられるポートがあいているかどうかの確認は外部サービスを用いるのが手っ取り早い。システム管理者なら外から nmap なりでポートスキャンして確認した方がいいだろう。

外部サービスを用いたポートスキャンは次のサイトがオススメ。全部英語なので簡単に手順だけ解説。

アクセスすると注意書きがだらだらーと書いてあるが、要は「このサーバーからあなたの IP に向けてパケットを投げます。何かあっても自己責任で」という様な内容であるから、良ければ Proceed をクリックする。

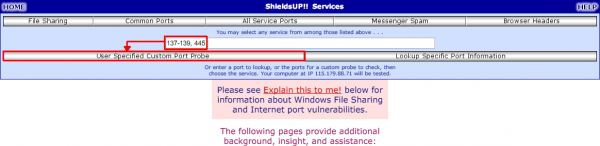

次に現れたページの入力欄に「137-139, 445」と入力し、「User Specified Custom Port Probe」をクリックする。

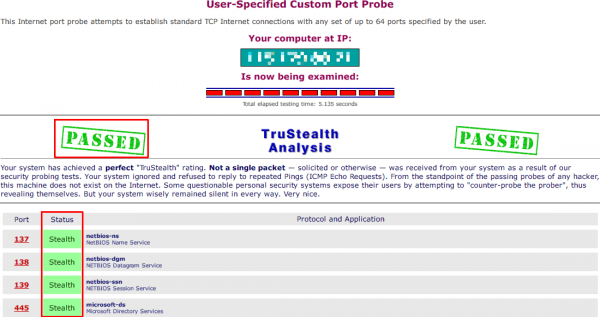

上記で入力したポートに対してスキャンが行われ、開いているか閉じているのかそれともステルス状態なのかを確認した結果が表示される。

これら全てが Stealth と出るか Closed と出る必要がある。

もし上記ポートが「意図せず」開いていた場合はルーター若しくはセキュリティ対策ソフトのファイアーウォールでしっかり閉じておくことをオススメする。

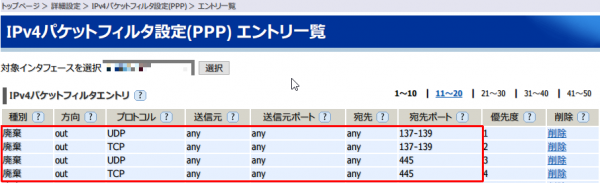

筆者が使用しているルーター (Aterm WG1800HP2) ではデフォルトでこれは遮断されているし、

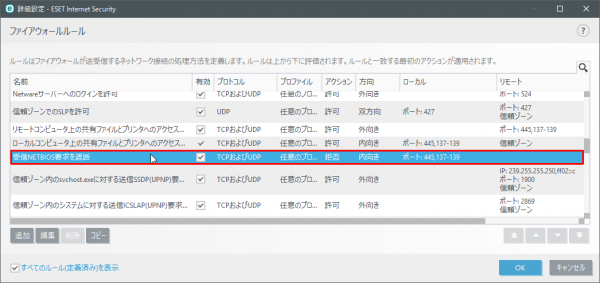

セキュリティ対策ソフトの ESET でも標準で遮断されている。

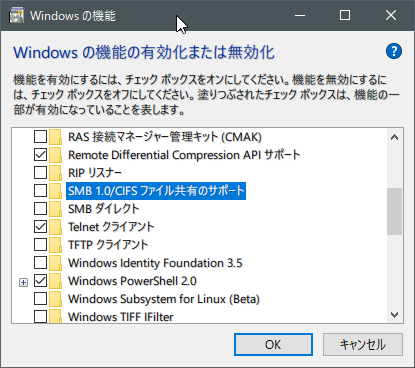

SMBv1 に関しては手動で無効化する事も可能。

Windows 10 以外ならコントロールパネルから、Windows 10 ならスタートボタンの 1 つ右の「Windows を検索」より「Windows の機能の有効化または無効化」を検索して開く。「Windows」と「の機能の」の間に半角スペースがある点に注意。

「SMB 1.0/CIFS ファイル共有のサポート」にチェックが入っていれば外して Windows を再起動すれば SMBv1 のサポートが無効化される。

そして最後に、一番大事なのは怪しいメールに添付されたファイルは絶対に開かないことに尽きる。

そもそも業務ベースでメールに何かしらのデータを添付したやり取りをするなんて運用自体が脆弱なので、運用ベースでクラウドストレージを介したやり取りをするなど、少し工夫した形態に移行した方が良いだろうかと思われる。

[amazonjs asin=”B06XPZCX11″ locale=”JP” title=”ESET ファミリー セキュリティ (最新版) | 5台3年版 | カード版 | Win/Mac/Android対応”]

[amazonjs asin=”B00H6Y6OO4″ locale=”JP” title=”【旧商品】ESET ファミリー セキュリティ | 5台3年版 | Win/Mac/Android対応”]

コメント